ESET研究人员公布了基于Windows的Gelsevirine后门的Linux对应程序WolfsBane,这是Gelsemium高级持续性威胁(APT)组织发展过程中的一个重要里程碑。这个与中国结盟的组织以针对东亚和中东地区的网络间谍活动而闻名,它的武器库中增加了Linux系统,这标志着随着对手适应Windows防御系统的加强,其战略也发生了转变。

WolfsBane是Gelsemium公司首次记录的Linux恶意软件,Gelsemium公司自2014年开始活跃。报告称:“这是第一份记录Gelsemium使用Linux恶意软件的公开报告,标志着他们的行动策略发生了显著转变。该恶意软件以及名为FireWood的第二个Linux后门代表了APT组织转向Linux系统的日益增长的趋势。”

ESET将这一转变归因于Windows安全性的提高,如端点检测和响应(EDR)工具的广泛采用,以及微软默认禁用Visual Basic for Applications(VBA)宏。这些变化迫使对手探索新的攻击面,基于 Linux 的面向互联网的系统成为首要攻击目标。

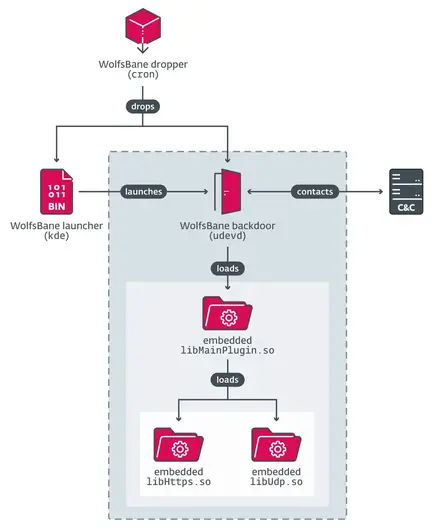

WolfsBane 是在台湾、菲律宾和新加坡上传到 VirusTotal 的档案中发现的。该恶意软件由三个阶段的链条组成:下载器、启动器和后门本身。该程序模仿合法的系统实用程序,如 cron,以逃避检测。一旦部署,它就会利用系统服务和部署用户rootkit来隐藏自己的存在,从而建立持久性。

后门本身与 Gelsevirine 关系密切,具体表现为

- 命令执行机制: Linux 和 Windows 变种都使用一个命令哈希值映射到函数的表格,用于执行从命令与控制(C&C)服务器接收到的命令。

- 自定义库: 两个版本都加载了用于网络通信的自定义库,其代码库中有相同的错别字,如 “create_seesion”。

- 配置结构: 配置文件中的字段名称和值相似,包括 pluginkey 和 controller_version。

WolfsBane 的 C&C 通信依赖于支持 UDP 和 HTTPS 协议的嵌入式库,有利于数据外渗和远程命令执行。它的加密机制允许在不被发现的情况下进行更新,使其成为一种具有高度持久性和适应性的威胁。

ESET 还发现了 FireWood,这是一个可能与 Project Wood 恶意软件家族有关的 Linux 后门。虽然 FireWood 与 Gelsemium 的联系仍不紧密,但它与已知的中国 APT 工具有几个共同特征,包括特定的命名规则、TEA 加密和一致的 C&C 通信模式。FireWood 利用 Netlink 协议进行内核级交互,并采用各种持久性机制来确保运行寿命。

向Linux恶意软件的转变反映了威胁形势的广泛变化。ESET 指出:”面向互联网的基础设施中存在的漏洞,尤其是那些基于 Linux 的系统,正日益成为攻击目标。由于Linux系统在服务器环境中占主导地位,并为关键应用程序提供动力,因此利用这些系统为对手提供了获取敏感数据和长时间访问的途径。

WolfsBane 恶意软件体现了 Gelsemium APT 组织的适应能力,因为他们将攻击面扩大到了 Linux 系统。通过利用隐蔽性、持久性和先进的通信机制,WolfsBane 对使用基于 Linux 基础设施的组织构成了重大风险。正如 ESET 总结的那样,“这些 Linux 系统正在成为这些对手的新首选目标”。